Orca Security 進行了為期6個月的雲端攻擊研究,在雲端的網路攻擊中,攻擊者能在短短兩分鐘內發現配置錯誤和易受攻擊的資產,並立刻開始利用。

Orca Security 在9個不同的雲中設置了蜜罐,這些蜜罐旨在模擬錯誤配置的雲端以吸引攻擊者,每個蜜罐都包含一個 AWS 金鑰。Orca Security 目的是收集最常見的目標雲服務、攻擊者存取公共或易於存取的資源所需時間,最後是發現到利用洩露資料所需的時間。

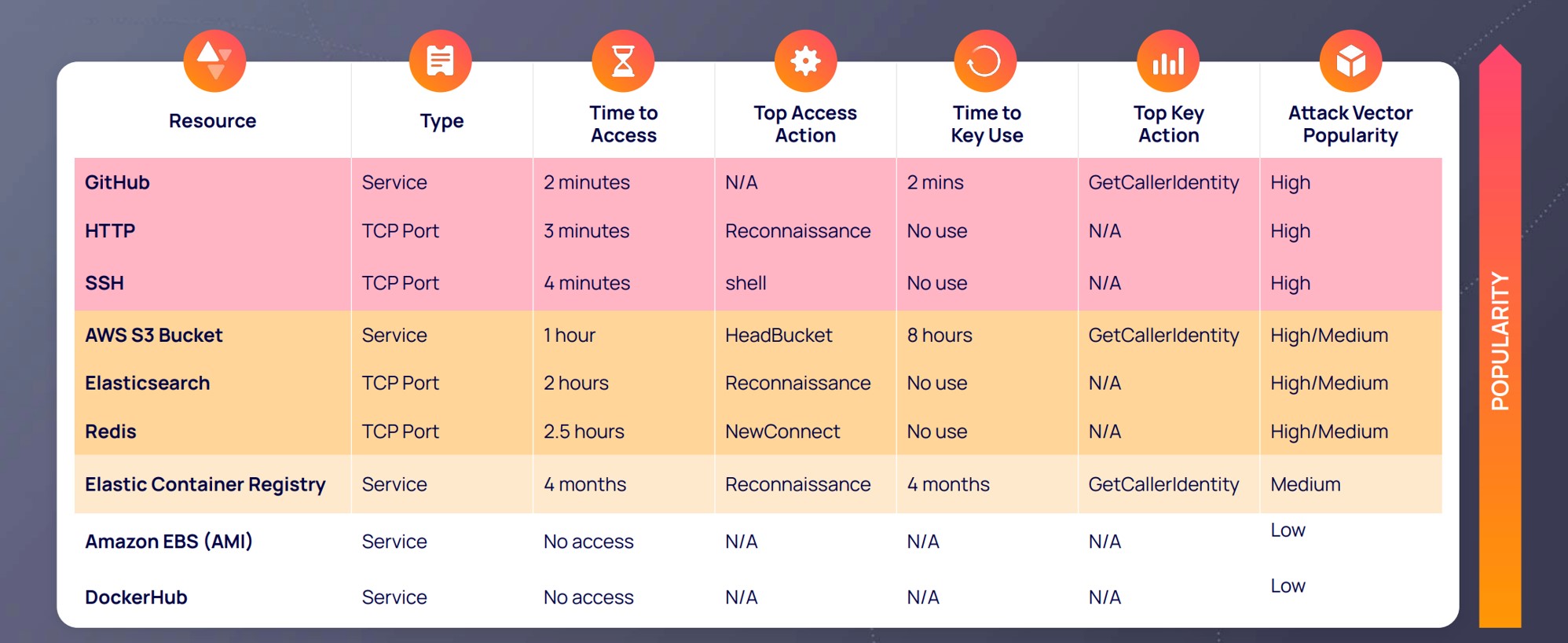

據 Orca Security 觀察,GitHub、HTTP 和 SSH 上暴露的敏感資訊僅在5分鐘內就被發現,AWS S3 則在一小時內被發現。雖然每種資源的防範策略有所不同,但研究清楚地表明,只要敏感資訊洩露,就會被攻擊者利用。

金鑰使用時間因資產類型而異。研究人員在兩分鐘內就觀察到 GitHub 上的金鑰使用情況,這意味著暴露的金鑰幾乎立即被洩露。

其他資產的過程相對較慢,對於 S3 Buckets,金鑰洩露大約需要8個小時,而對於 Elastic Container Registry,該過程則將近4個月。

Orca Security:每個蜜罐的存取時間、金鑰使用、熱門操作和攻擊向量流行度的比較

儘管所有觀察到的 AWS 金鑰暴露使用情況有 50% 發生在美國,但包括加拿大、亞太、歐洲和南美在內的地區也均有涉及。攻擊者更傾向於對那些流行的、容易獲得的、可能包含敏感資訊的資源進行偵察。特別是像 SSH 這樣的資產,由於其價值高,經常成為惡意軟體的目標。

Orca Security 表示,攻擊者發現暴露的敏感資訊的速度令人難以置信,而且他們不需要花很長時間就能將其武器化。在這種環境下,管理人員必須確保其資產在非必要的情況下不被公開存取,並確保敏感資訊得到妥善管理。

資料來源:資安人、CyberNews

想了解更多產品訊息? 立即點選下方 “聯絡我們” 並訂閱最新快訊