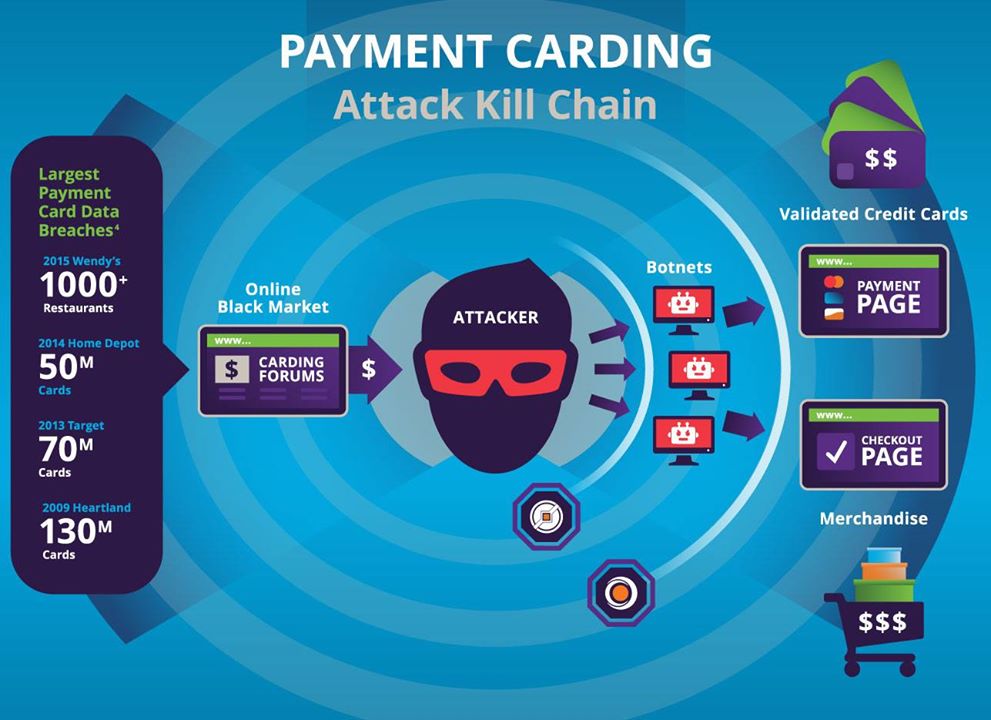

網路罪犯不斷從重大資料外洩事件中竊取線上支付資訊,使得財務機構與電子商務業者成為重大金融事件的受害目標,像溫蒂漢堡、家得寶(Home Depot)、Target 百貨等公司都曾發生線上非法消費的狀況。

當實體商店以晶片支付卡(EMV)來確保交易時,不法份子開始轉向安全性較低的無卡片(CNP)交易進行網路詐騙。許多被竊的支付卡資料都被用在接受線上CNP支付的購物平台,如卡片的有效期限和卡片驗證代碼(CVV)等,而持卡人的姓名和地址也被拿來驗證卡片的有效性。

這篇文章調查了電子商務和銀行網站上的網路支付卡詐騙,以及自動網路攻擊技術的使用,如盜刷(Carding),並提供關於網路應用程式防火牆(WAF)和群眾外包(Crowd-sourcing)的威脅情報洞察,希望在詐騙犯罪發生之前能主動預防此類攻擊。

當實體商店以晶片支付卡(EMV)來確保交易時,不法份子開始轉向安全性較低的無卡片(CNP)交易進行網路詐騙。許多被竊的支付卡資料都被用在接受線上CNP支付的購物平台,如卡片的有效期限和卡片驗證代碼(CVV)等,而持卡人的姓名和地址也被拿來驗證卡片的有效性。

這篇文章調查了電子商務和銀行網站上的網路支付卡詐騙,以及自動網路攻擊技術的使用,如盜刷(Carding),並提供關於網路應用程式防火牆(WAF)和群眾外包(Crowd-sourcing)的威脅情報洞察,希望在詐騙犯罪發生之前能主動預防此類攻擊。

支付卡盜刷攻擊鏈

支付卡盜刷攻擊鏈

2018 POS詐騙量將縮減,線上信用卡風險交易總值卻將高達$190億

#在黑市論壇銷售卡片資料以牟取暴利

讓我們先來看看盜刷攻擊鏈(kill-chain)是怎麼運作的。從眾多來源偷竊來的支付卡資訊在網路黑市論壇中會以每張卡5美元以上的價格成批販售。網路罪犯再用比特幣,以每張卡10美元以上的價格匿名購買成千上萬筆的資料。這些罪犯藉由殭屍網路在不知名的捐贈網站上進行小於1美元的小額交易來驗證這些卡片是否有效。一旦他們篩選出有效、還沒被發卡銀行停用的支付卡,他們會再將這些卡片資訊以每張卡20美元的價格回售到黑市論壇中,在幾分鐘內就從原本購買的地方賺到翻倍的利潤。

刷卡刷到好像沒有明天

末端網路罪犯以每張卡50到100美金的高價購買這些”可以用的”支付卡資訊,價格高低則依信用額度而定。接著他們會在購物網站上用這些” 可以用的”卡片大量消費,進行”兌現” 。網路攻擊者會用這些“可以用的”卡片在好幾個購物網站進行好幾次價值數千美元的高額消費。

兌現行為可能在資訊外流的幾小時或幾天內發生,直到發卡銀行被店家通知而停用卡片前為止!

#用 WAF 和威脅情報挽救局勢

網路罪犯的目標是可以盜刷和兌現的支付與結帳頁面,透過殭屍網路來執行大量指令或以匿名proxy來模糊攻擊來源,藉此繞過設有IP黑名單的周邊控制。想要先發制人,主動對抗支付卡攻擊,需要的網路應用程式保護策略應包括以下威脅情報:

- 信用評等情報:惡意IP地址,包括已知的不良信用來源、匿名proxy和TOR出口節點。

- 機器人情報:透過客戶特徵和驗證碼機制(CAPTCHA)來辨別機器人與一般使用者,以主動檢測出未知的機器人。

- 群眾外包:蒐集任何由使用者社群提供的最新攻擊資訊並與所有社群成員分享,以防止新的攻擊。

網路應用程式防火牆則應提供以下進階功能,以主動檢測威脅:

- 應用程式建模:動態檢測應用程式介面,像是網路應用程式內公開的支付和結帳頁面,並驗證這些頁面的輸入參數。

- 攻擊關聯性驗證:為可配置的安全政策,能找出多個攻擊情境的關聯性,並檢查攻擊參數、對應群眾外包所提供最新威脅情報。

- 速度檢測:檢測由殭屍網路發起的暴力攻擊(brute-force attacks),也就是讓網路罪犯能夠逐批驗證數千張信用卡並快速兌現的攻擊方式。

對抗支付卡攻擊,WAF 與威脅情報應具備的功能

#用 Imperva WAF 來防禦自動化攻擊

Imperva ThreatRadar 提供產業專用的情報服務,讓 Imperva SecureSphere WAF 能主動保護電子商務及銀行網站免於盜刷和兌現的支付卡詐騙風險。

想了解 Imperva SecureSphere WAF 是如何讓你減緩 OWASP(開放Web軟體安全計畫組織)所列出的前20大自動化攻擊,請參考白皮書內容。

OWASP 在 2015 年 7 月出版了OWASP 自動化攻擊指南,列出了前 20 大可在網站上啟動、利用企業網路應用程式邏輯缺陷的自動化攻擊。