CVE-2021-44228是一個備受矚目的漏洞,它影響廣泛分佈的 Java 軟件組件 Apache Log4j 2 的多個版本。該漏洞允許未經身份驗證的遠程代碼執行。

就規模而言,這無疑將對所有運行 Java 工作負載的組織產生重大影響。與同類中的其它常見漏洞和暴露 (CVE)(指 2017 年影響 Struts 2 的漏洞和暴露)類似,最佳實踐要求安全團隊立即修補他們的軟件併升級第三方組件以滿足 SLA。

本著透明的精神,我們希望向每個人簡要介紹 Imperva 如何響應並繼續關注這個特定的 CVE。

Imperva 威脅研究響應和觀察

在這個零日漏洞被公開後不久,Imperva Threat Research 就開始採取行動。我們看到了從 2021 年 12 月 9 日 18:00 UTC 開始的嘗試利用此 CVE 的初始攻擊。

為 Imperva Cloud WAF 客戶制定的現有安全規則似乎已經減輕了這些早期的 CVE 攻擊,而無需任何修補。

Imperva Threat Research 檢測到新的特定 CVE 的攻擊變體,在 UTC 時間 2021 年 12 月 10 日 5:41 創建了額外的安全規則。這些更新已於 UTC 時間 2021 年 12 月 10 日 11:44 測試並佈署到 Imperva 全球網絡和 ThreatRadar Feed。

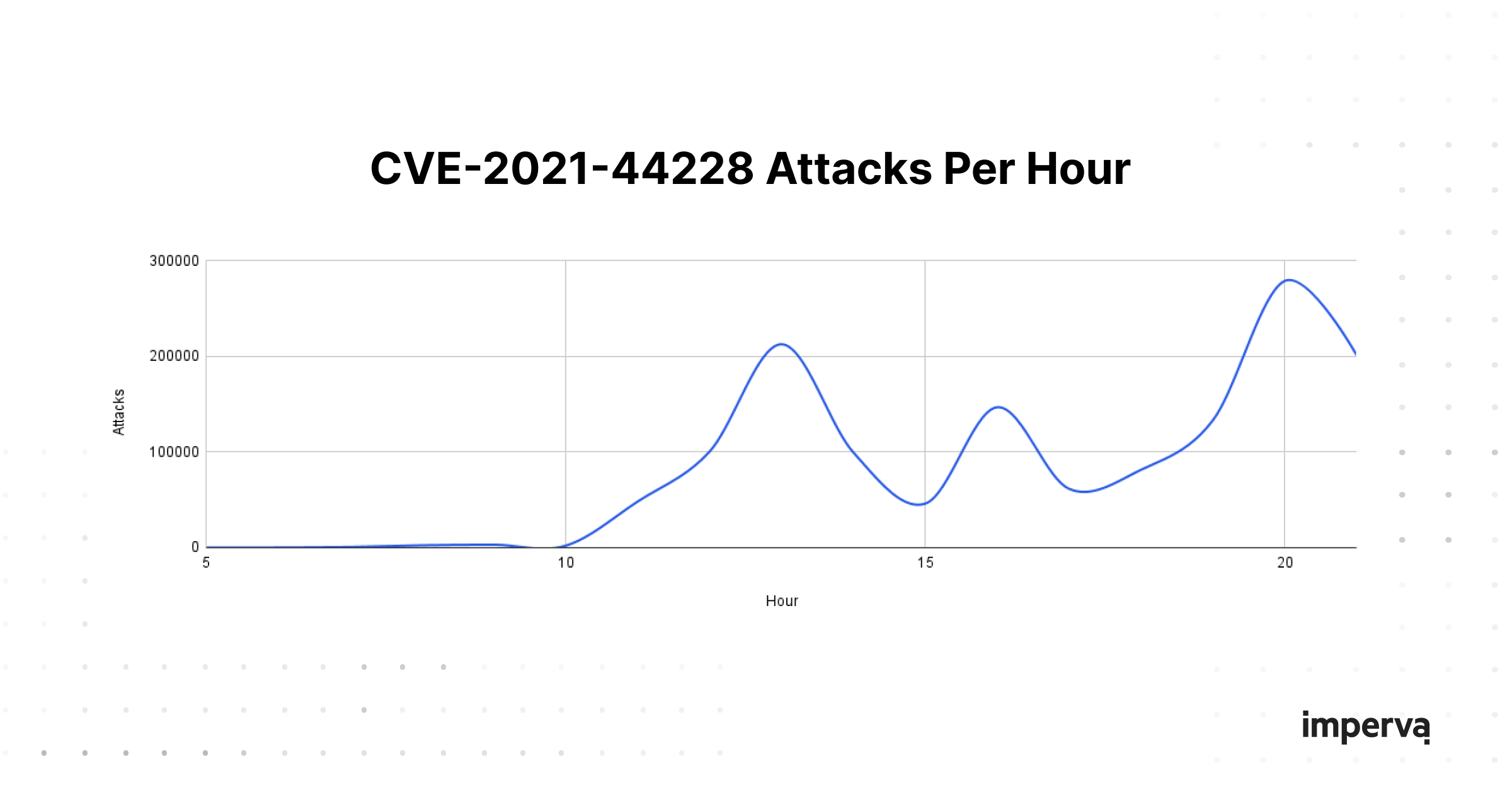

在撰寫這篇文章時,自 13 小時前推出更新的安全規則以來,Imperva 已經觀察到140 萬次以上針對 CVE-2021-44228 的攻擊。

從上圖中可以看出,我們觀察到峰值達到每小時大約 28 萬次攻擊。與其它同類型 CVE 一樣,我們預計這個數字會持續增長,尤其在未來幾天、幾週內和發現新變種時。

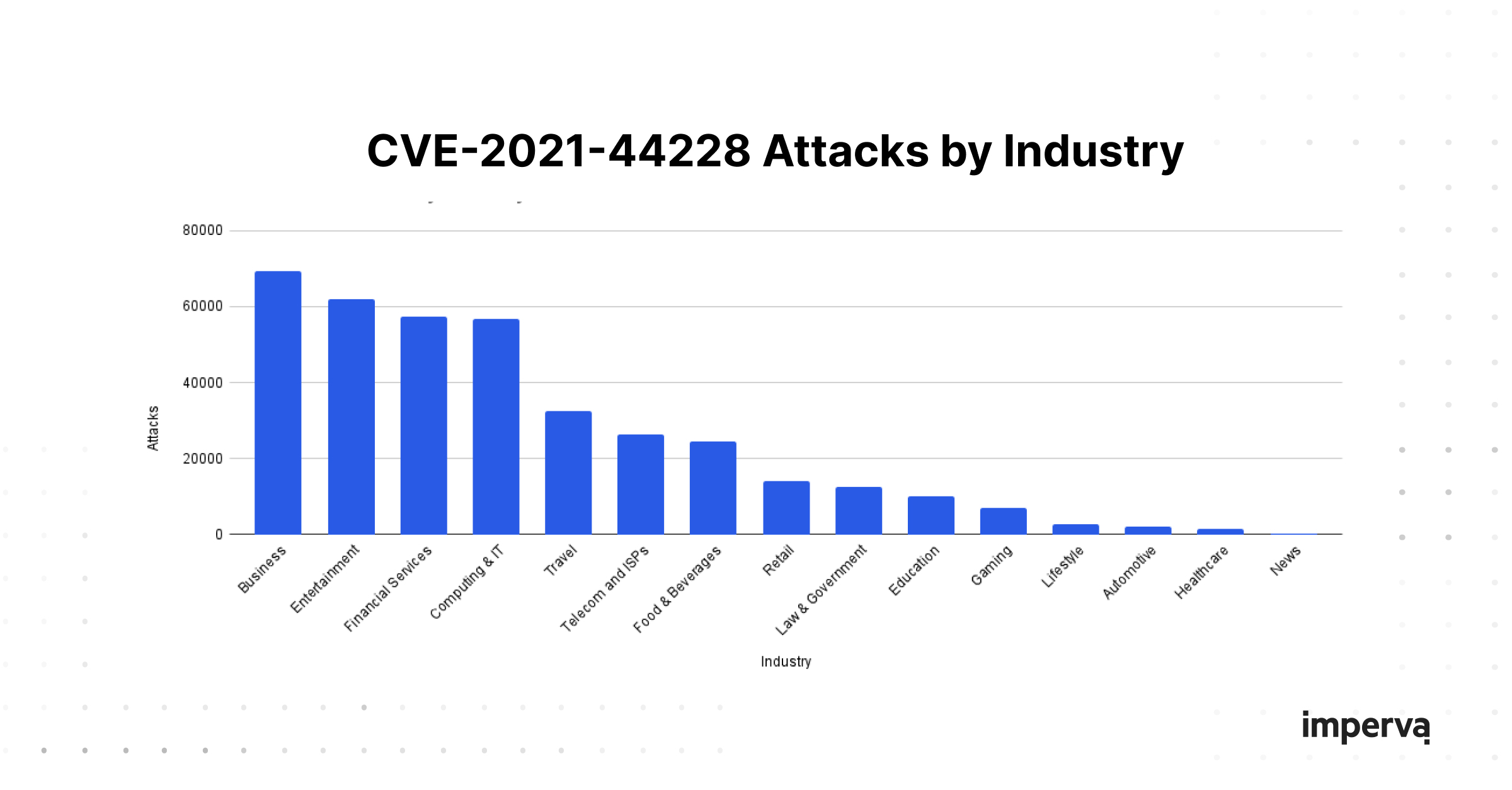

這種特殊攻擊的另一個有趣的特性是跨行業的常態分布,因為 Java 是一種非常流行的用於構建應用程序和 API 的語言。

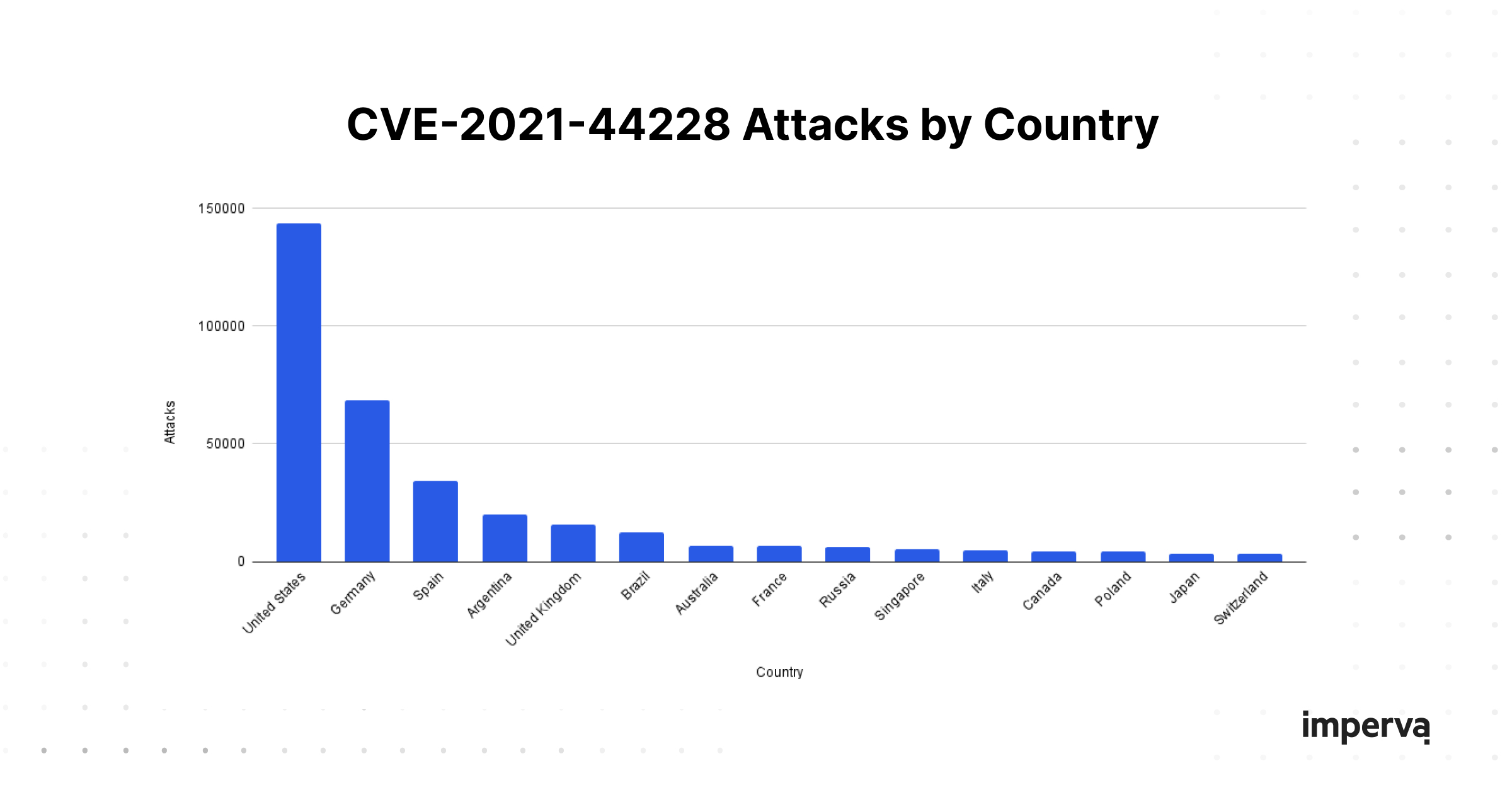

按國家/地區(如上所示)的攻擊分佈,沒有任何異常情況,這進一步證實了我們的假設,試圖利用漏洞攻擊而不是針對特定行業或國家/地區。

RASP 的另一個有力案例

2018 年,Imperva 收購了市場和分析師公認的運行時應用程序自我保護 (RASP)領導者 Prevoty 。收購背後的理由是,組織希望為應用程序和 API 提供最後一英里的保護,特別是當它們變得更加動態並依賴第三方軟件組件時。

隨著 CVE-2021-44228 的生命週期開始,我們不禁想起 2017 年以來無數的 Struts 2 CVE。同樣,各種規模的組織都將被迫首先和第三次識別和修補——派對應用程序和 API。

我們還建議客戶將 RASP 作為更廣泛的縱深防禦策略的一部分來保護其應用程序和 API。Imperva 的一些客戶,包括電子商務和電信提供商,已經能夠在緊急修補方面節省數千小時並加快安全軟件開發生命週期。在其 Java 應用程序中佈署了 Imperva RASP 的客戶受到與 CVE-2021-44228 相關的 RCE 的保護。

持續警惕

Imperva Threat Research 將繼續監控、創建、測試和佈署針對新攻擊變體的 CVE 特定安全規則,供我們所有客戶使用。隨著此事的進展,我們將通知所有客戶。

如果您正在尋求針對 CVE-2021-44228 的保護,請聯繫我們。

想了解更多產品訊息? 立即點選下方按鈕”聯絡亞利安”並訂閱最新快訊