Imperva Protects from Spring4Shell Zero-day

在 Spring Framework 中被發現新的零日遠程代碼執行(RCE)漏洞,Spring Framework是Java平台的應用開發框架和控制反轉容器。該漏洞可能使數以百萬計的應用程序面臨被破壞的風險。在兩個獨立的披露中,Spring Framework 的Cloud和核心模塊被發現存在零日RCE漏洞。

Spring Framework “為現代使用 Java 的企業應用提供了一個全面的編程與配置模型,在任何一種佈署平台上。Java是最常用的開發語言之一,而 Spring 通常被認為是最受歡迎的Java框架之一。

第一次揭露此漏洞是在3月26日。報導了 Spring Framework Cloud 模塊中的一個漏洞,該漏洞允許將 SPeL 表達式註入Header文件中。這個精心製作的 Header value 將被服務器評估,可能導致RCE。該漏洞編號為 CVE-2022-22963。

第二次揭露是在3月29日由一名研究人員在推特上發布的,該推特已被刪除,其中包含一張漏洞請求的截圖。此後,該漏洞被其他人在推特上發布,並公佈在 GitHub上,但也很快被刪除。這個名為 Spring Framework RCE via Data Binding on JDK 9+的漏洞是以 Spring Core 的 Java 類註入漏洞的形式出現,其中JDK版本大於9.0。如果被利用,攻擊者可以利用這個漏洞在服務器上執行RCE。該漏洞被編號為 CVE-2022-22965。

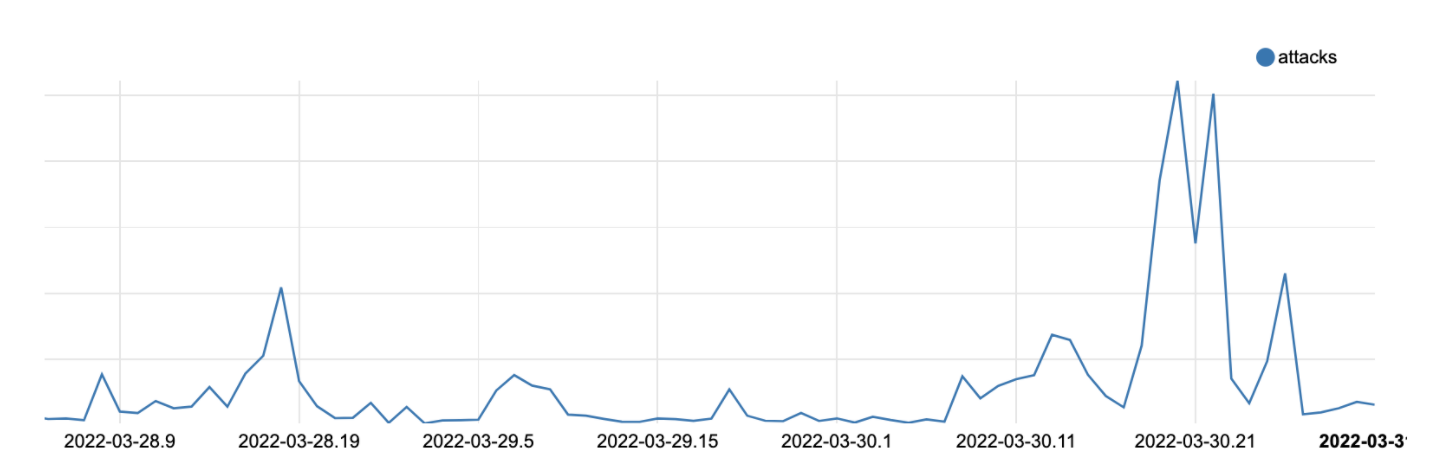

從漏洞的出現 Imperva 威脅研究公司監測到對這兩個新的零日漏洞的廣泛嘗試性利用,截至3月31日,約550萬次,並持續增加)。

Imperva 為 CVE-2022-22963 提供保護

Imperva威脅研究分析師快速測試了該漏洞,驗證了Imperva Cloud WAF 和 Imperva WAF 對這兩個漏洞的防護。

鑑於 Imperva 運行時保護 (RASP) 工作方式的性質,由 CVE-2022-22963 和 Spring4Shell 引起的 RCE 會在不需要任何代碼更改或策略更新的情況下停止。

Imperva WAF、Imperva RASP 一起為保護應用和API提供深度防禦。兩者都是業界領先的產品,旨在防止零日威脅和OWASP的十大應用安全威脅、注入和弱點。如果您正在尋找針對 CVE-2022-22963 的保護,請點選下方聯繫我們。

想了解更多產品訊息? 立即點選下方按鈕”聯絡亞利安”並訂閱最新快訊