在快速演進的資安情勢中,組織也面臨不斷增加的威脅。傳統的漏洞管理雖然是基本的安全防護措施,但在主動且持續地識別、緩解威脅上仍顯不足,因此需轉向持續威脅暴露管理(Continuous Threat Exposure Management,CTEM),這是一種更能動態調整的解決方案,可因應當今數位環境的複雜性。

了解威脅暴露管理(Threat Exposure Management,TEM)和漏洞管理(Vulnerability Management,VM)的運作原理,是將傳統漏洞管理轉變為策略性暴露管理計畫的第一步。

威脅暴露管理和漏洞威脅

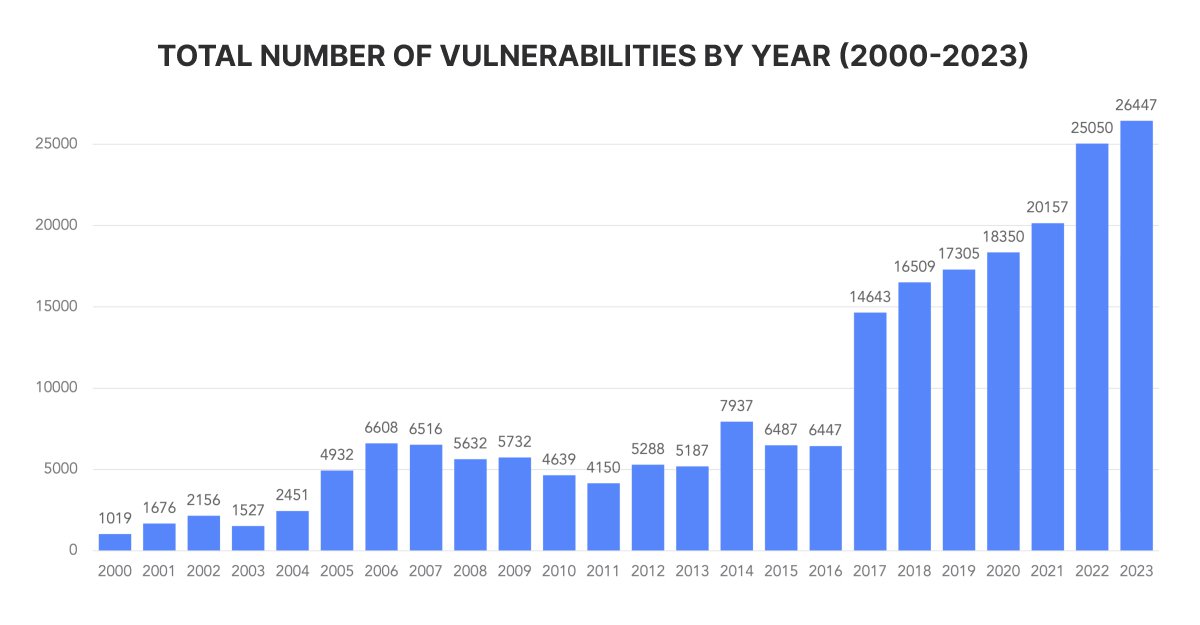

漏洞管理(VM)是傳統的網路安全方法,多年來一直是許多組織防禦策略的基礎,以識別、分類、修復和緩解軟硬體中的漏洞為主。隨著漏洞數量逐年增加以及企業攻擊面不斷擴大,組織已被層出不窮的新興威脅所淹沒。傳統的漏洞管理方法通常依嚴重性評分來確認風險的優先順序,且未能在真正的安全漏洞被利用前主動識別。

資料來源:NIST

威脅暴露管理(Threat Exposure Management,TEM),是一種網路安全策略,著重於主動識別對企業造成最大風險的威脅,並確認其優先順序。威脅暴露管理在因應日新月異的資安挑戰上,更具適應性、更能以營運業務為核心。TEM 會將組織的運作環境和業務風險等獨特情況一併納入評估,並制定相對應的資安策略。這種適應性可確保威脅暴露管理計畫不僅能識別、緩解已知漏洞,還能在符合組織特定需求和優先考量的情況下,主動管理不斷變化的威脅情勢。威脅暴露管理是一種持續進行的動態過程,不斷擴展並改善組織的安全態勢。

漏洞管理面臨的挑戰

儘管漏洞管理擁有許多好處,但仍面臨許多挑戰,包括:

-

- 過度依賴 CVSS 分數:依賴通用漏洞評分系統(CVSS)分數的通用性和主觀評分,可能對漏洞優先順序產生誤導,無法反應組織環境的真實情況,也未能隨著動態威脅環境的變化而應變。

- 缺乏業務相關的資產情資:有效的漏洞管理需要了解組織的資產及其業務的重要性,缺少這點,漏洞管理實踐可能無法滿足組織自身的風險承受能力和營運需求,導致資源分配不當並可能忽視關鍵漏洞。

- 對不斷擴大的攻擊面覆蓋不足:傳統的漏洞管理通常無法適應不斷擴大、變化的攻擊面,導致新資產出現安全漏洞。

- 缺乏有效的可利用性分析(Exploitability Analysis):漏洞管理經常缺乏全面的可利用性測試,這對評估現實場景中的已識別弱點實際風險和影響至關重要。

- 修補漏洞需多方人員參與,導致修補時間冗長:找出與漏洞相關的人員,並確保他們同意修補措施,將導致漏洞管理流程的複雜性和耗費時間增加。

- 無法修補的風險增加:無法修補的風險常因系統架構、硬體限制等因素造成。正如 Gartner 預測,無法修補的攻擊面將大幅成長,預計到 2026 年將佔企業總攻擊面一半以上,降低傳統漏洞管理解決方案的防護效果。

威脅暴露管理的組成

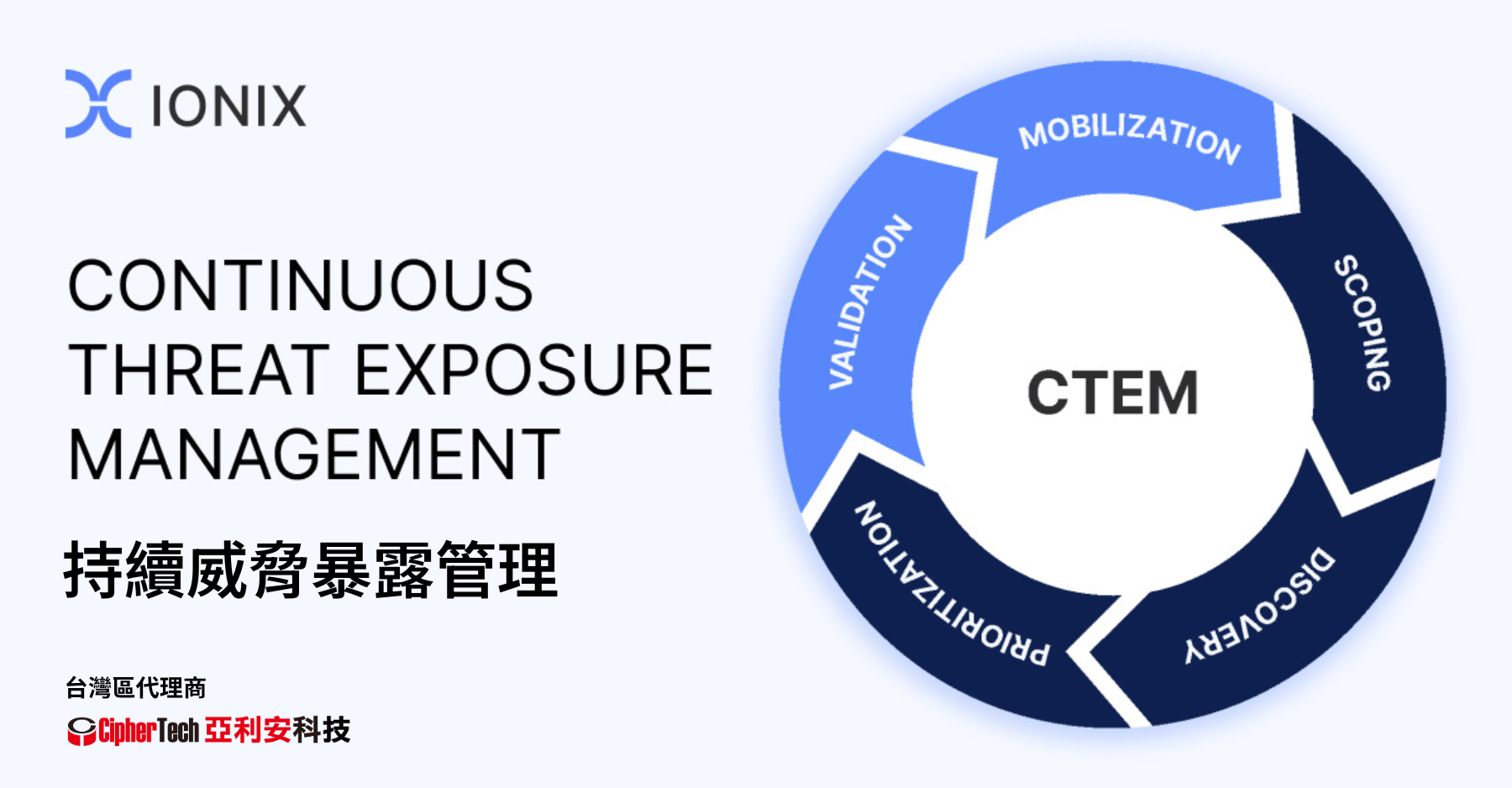

Gartner 提及的 CTEM 循環中包含 5 大階段/步驟(如頁頂圖示),以下簡要介紹每個項目:

1. 界定(Scoping):在此階段中,要界定攻擊面的範疇,包含設備、應用程式、社群媒體帳號和供應鏈系統等超出傳統漏洞管理範疇的資產。重點是了解什麼對業務最為重要,並向相關人員展示其價值,逐步擴大範圍。

2. 發現(Discovery):發現階段專注於資產及其風險概況的識別,包含弱點、錯誤配置和其他漏洞。這一階段不單只是找出大量問題,而是根據對業務的影響度來準確識別那些真正構成風險的問題。

3. 優先排序(Prioritization):此階段旨在識別、解決那些最可能危害組織的關鍵威脅。暴露威脅將依據相關因素進行評估,包括:漏洞利用的盛行率、可用的控制措施、緩解選項以及業務關鍵性等。主要著重在高價值資產及漏洞利用的可能性。

4. 驗證(Validation):在此階段,組織驗證潛在攻擊者如何利用已識別的暴露威脅進行攻擊,並測試監控系統會如何應對。除了透過在正式環境中模擬測試攻擊者可能使用的技術,進行資安面的技術性評估外,也驗證建議措施在實際應用中的有效性,以及在組織實施的可行性。

5. 動員(Mobilization):在最後階段,組織認知到漏洞修補無法完全自動化,因此需要籌組團隊進行有效因應。這個階段需要清楚的溝通、跨團隊協作和業務領導階層的參與,以將持續威脅暴露管理的發現轉化為實際運作,並實施適當的緩解策略,同時也需意識到自動化解決方案並非在所有情況下都適用。

從 VM 到 TEM 再到 CTEM 的演進

從傳統的漏洞管理(VM)到持續威脅暴露管理 (CTEM)的演進,象徵著資安策略的重大轉變,日新月異的網路威脅情勢和更主動、動態防禦機制的必要性進一步推動了這個改變。

漏洞管理一直是資安防護措施的基石,主要著重在識別、分類、優先排序和緩解系統及軟體的漏洞。美國國家漏洞資料庫(NVD)在 2023 年上半年所記錄的重大漏洞和暴露威脅(CVEs)已超過 200,000 個,顯示傳統的漏洞管理已難以應對日益增長、複雜化的威脅。

為彌補漏洞管理的缺點,資安逐步演進為威脅暴露管理(TEM),如前文所提,威脅暴露管理的目標是提供組織攻擊面的全面視角,考量內外部威脅,並制定有效的風險緩解策略。

持續威脅暴露管理(CTEM)是漏洞管理演進的下一階段,其必要性來自於企業攻擊面和全球威脅環境持續且迅速地演變。預計到 2026 年,將資安預算投入至持續威脅暴露管理方案的組織,將顯著降低遭受攻擊的可能性,最多減少三倍之多。

持續威脅暴露管理不僅是一種演進,也是一種革命,藉由 5 大循環步驟實現持久而強大的資安韌性。CTEM 循環包含界定、發現、優先排序、驗證和動員,擺脫傳統漏洞管理的侷限,轉為更具適應性及策略性的模式-一個持續改善的過程,透過審慎的平衡行為改善組織的安全狀態,解決緊急而重要的事,同時確認安全、可延後處理的項目。

如何透過 EASM 實行 CTEM

使用外部攻擊面管理(EASM)將漏洞管理(VM)擴展至威脅暴露管理(TEM),並從攻擊者角度出發,分為 7 個步驟:

1. 採用攻擊者視角:使用 EASM 來了解、評估組織暴露在網路中的資產,並認知到所有面向網路的項目都潛藏風險。此觀點有助於識別最有可能被攻擊者利用的漏洞。

2. 持續發現及適應:實施持續發現的流程,以跟上攻擊面的變化步伐,包括:定期掃描新的、已變更或已移除的資產,以確保安全態勢與當前外部攻擊面的狀態保持同步。

3. 納入數位供應鏈評估:利用如 IONIX 的進階 EASM 外部攻擊面管理解決方案,擴展威脅暴露管理的範圍,不僅限於組織本身的資產,還包含數位供應鏈,有助於識別和減少來自第三方合作夥伴和供應商的風險。

4. 將關注範圍擴大至 CVE 以外 :威脅暴露管理的關注範圍除了包含已知漏洞(CVEs)外,也應擴大至可能被攻擊者利用的錯誤配置和一般安全態勢問題。

5. 根據多種因素確認優先排序:不應只依賴 CVSS 分數來決定優先排序,而是結合業務重要性、可利用性和威脅情資等因素來確認漏洞和暴露威脅的優先排序。

6. 進行可利用性測試:定期進行可利用性測試,以評估已識別漏洞和暴露威脅所帶來的實際風險。這將有助於了解哪些漏洞最有可能被利用,且應優先進行修復。

7. 實施自動緩解及修補工作流程:開發用於緩解和修補的自動化工作流程,以快速有效地應對已識別的風險。自動化有助於縮減發現到解決漏洞所需的時間,最大限度地減少攻擊者利用的機會。

藉由整合這些策略,組織可以有效地將漏洞管理擴展為更全面的威脅暴露管理,利用 EASM 從攻擊者角度更深入了解自身的攻擊面,並更有效地應對各種新興威脅。

總結

隨著資安情勢演進,從漏洞管理(VM)轉為持續威脅暴露管理(CTEM),對於應對網路威脅是至關重要的戰略性和適應性方法。在此過程中,像 INOIX 這樣的外部攻擊面管理(EASM)工具將發揮關鍵作用。IONIX 以持續識別、解決關鍵威脅的方式重新定義了攻擊面管理。其全面性的資產發現流程在機器學習的輔助下進一步強化,可深入了解組織的數位足跡(Digital Footprint)。借助 IONIX,不僅可快速因應威脅,還能透過實時威脅情資取得資訊。這種主動防護的方式不僅能確保組織在威脅發生時做出反應,還能領先一步,隨時做好有效應對各種資安挑戰的準備。

資料來源:IONIX

關於 IONIX 外部攻擊面管理

IONIX(前身為 Cyberpion)是外部攻擊面管理的先驅,可提供您暴露在互聯網中資產的可見性、風險評估和主動保護,消除您的數位供應鏈風險,保護您的外部攻擊面。您無須對既有 IT 架構進行安裝、配置或修改,而是利用機器學習提供自動保護。