Orca Security 發現 Google Kubernetes Engine(GKE)一個重大風險漏洞,可讓任何具有 Google 帳號的攻擊者接管配置不當的 Kubernetes 叢集(Cluster),進而進行挖礦、阻斷服務攻擊,以及竊取敏感資料等惡意行為,估計 25 萬個 GKE 受影響,Google 已釋出更新,並呼籲相關管理人員升級 GKE。

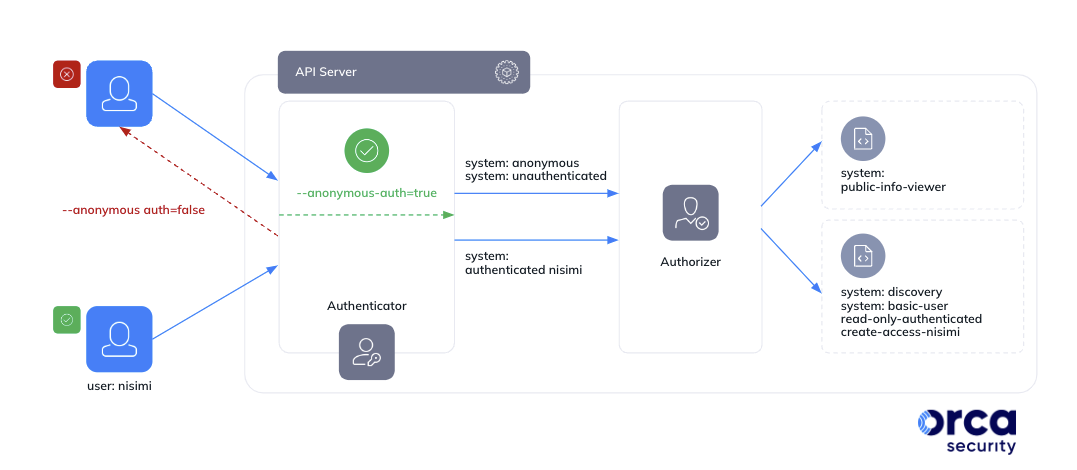

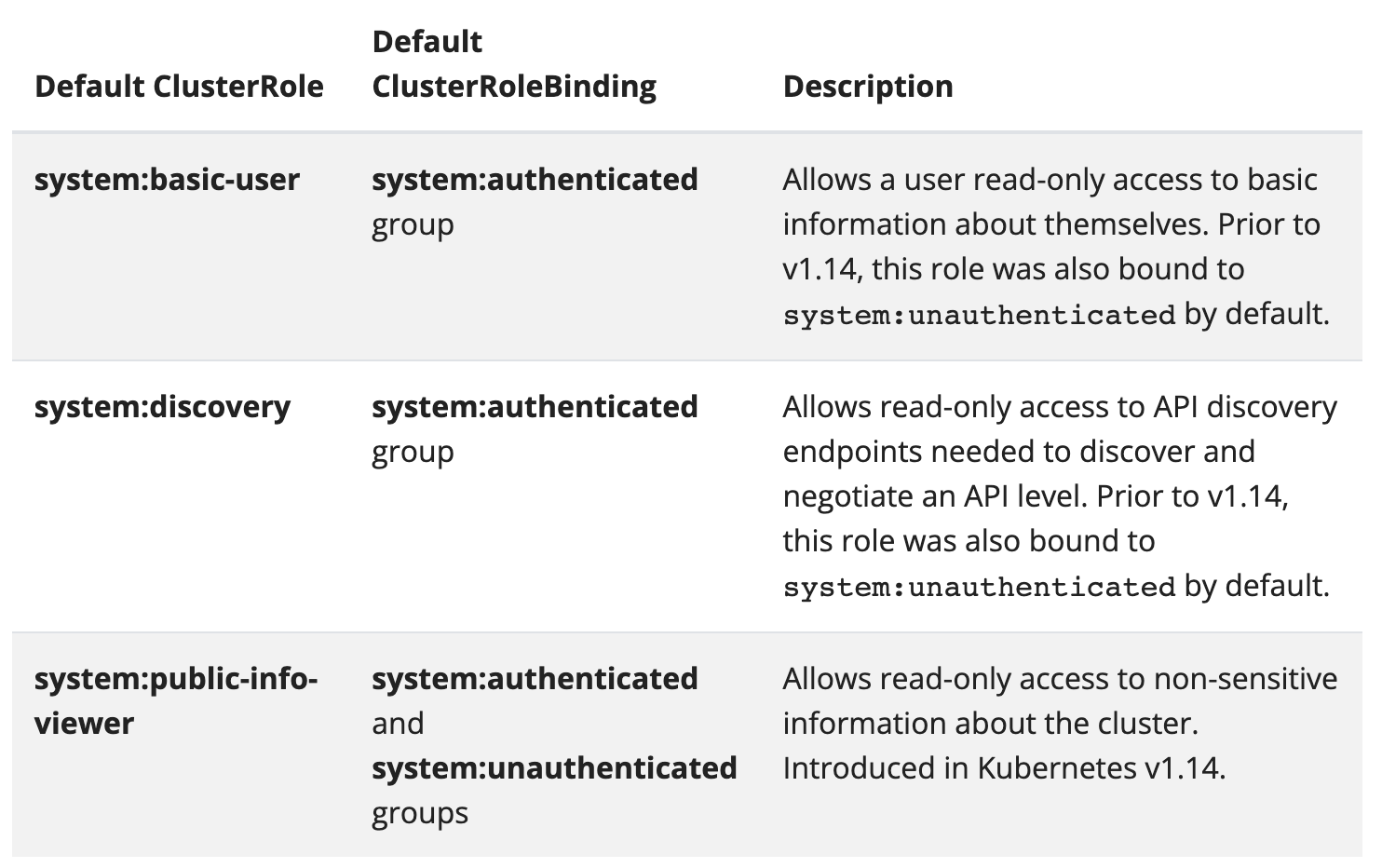

Orca Security 將本漏洞稱為 Sys:All。system: authenticated 群組預設連結許多 API 存取角色,但可能包含其他組織的角色。而在 GKE 中的 system: authenticated 群組不但連結驗證過及關鍵用戶的帳號角色,還包含所有 Google 有效帳號(包括外部人士)。不知情的 GKE 管理員會因此為這個群組指派過大角色權限,而讓外部人士有機可趁,外部人士可以利用自己的 Google OAUth 2.0 bearer token,進行偵察、濫用等惡意活動。

在預設情況下,這些物件被默認為發現角色(discovery role),可授權未經身份驗證和經過身份驗證的使用者讀取被認為可以安全公開存取的資訊。

Orca Security 並指出,只要到 OAuth 2.0 Playground,任何註冊的 Google 帳號都能取得連到特定 API 範疇(API scope)的 OAuth2.0 bearer token,例如 Kubernetes Engine API v1,只要經過標準 OAuth 授權,就能獲得授權碼,而換得存取 token。

研究人員說,不同於 AWS 及 Azure 上代管的 Kubernetes,GCP 代管的 GKE 同時支援匿名及完整 OpenID Connect(OIDC)存取的方案,是唯一視任何有效的 Google 帳號為經過驗證實體的方案,而且這種方法不會留下蹤跡,一些簡單的資料不足以讓調查研究人員追溯到包含該 OAuth bearer token 的 Gmail 或 Google Workspace 帳號。因此 Orca 警告 GKE 上的 system:authenticated 管理員不應忽視此漏洞風險。

Orca Security 掃瞄網路,發現 25 萬個 GKE 叢集都有該漏洞,其中數百個叢集內的存取資訊,能讓攻擊者在受害環境中橫向移動及存取敏感資訊。

經過 Orca 通報該漏洞後,Google 發出安全公告,說明這項漏洞影響 GKE,以及 AWS、Azure、VMWare 及裸機上的 GKE。GKE 產品團隊已釋出新版 GKE(1.28版以後),當中切斷 system: authenticated 群組和 cluster-admin 角色的關係,當管理員為 Kubernetes 指派存取該群組權限,將被視為違反最小權限原則。

Google 也在管理指令中心(Security Command Center)的「事件威脅偵測 Event Threat Detection」中加入此事件偵測規則,並在政策控制員(Policy Controller)區加入可配置的預防規則。

參考來源:

進一步了解

想了解更多產品訊息? 立即點選 “聯絡我們” 並訂閱電子報,取得最新快訊