CVE-2021-4034

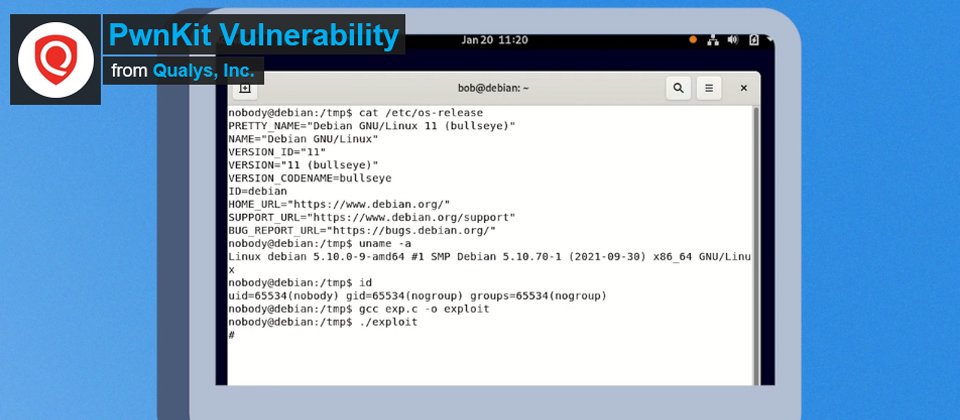

Qualys 研究團隊在Linux polkit 的 pkexec 中發現了一個內存損壞漏洞,這是一個 SUID-root程序,預設安裝在每個主要的 Linux 發行版上。利用程式漏洞允許任何非特權用戶通過在預設配置,再利用此漏洞來獲得易受攻擊主機上的 root 權限。

關於 Polkit pkexec for Linux

Polkit(以前稱為 PolicyKit)是一個用於在類 Unix 操作系統中控制系統範圍權限的套件。 它為非特權進程與特權進程通信提供了一種有組織的方式。 也可以使用 polkit 執行具有提升權限的命令,使用命令 pkexec 後跟要執行的命令(具有 root 權限)。

PwnKit 漏洞潛在的影響

成功利用此漏洞允許任何非特權用戶在受攻擊的主機上獲得 root 特權。

Qualys 安全研究人員已經能夠獨立驗證漏洞、開發漏洞利用並在預設安裝的 Ubuntu、Debian、Fedora 和 CentOS 上獲得完整的 root 權限,也可能存在其他Linux發行版或Unix環境,包括Solaris及BSD,除了OpenBSD之外。這個漏洞已經隱藏了 12 年多,並影響自 2009 年 5 月第一個版本以來的所有 pkexec 版本。

一旦研究團隊確認了該漏洞,Qualys就參與了漏洞披露,並與供應商和開源發行機構協調,公佈了此漏洞。Qualys去年11月通報Linux廠商及社群,後續Red Hat、SUSE、Ubuntu、Oracle等皆已發佈更新版本。

研究人員並且警告,CVE-2021-4034漏洞觸發上非常容易,且別的研究人員可能會在修補程式釋出後發佈攻擊程式。如果用戶的Linux發行版尚未獲得修補,可以移除pkexec中的SUID-bit(例如# chmod 0755 /usr/bin/pkexec)暫時緩解攻擊風險。

想了解更多產品訊息? 立即點選下方按鈕”聯絡亞利安”並訂閱最新快訊